Πώς να εγκαταστήσετε, να ρυθμίσετε και να χρησιμοποιήσετε το Firewalld στο CentOS και το Ubuntu

Το Firewalld (δαίμονας τείχους προστασίας) είναι μια εναλλακτική λύση στην υπηρεσία iptables, για τη δυναμική διαχείριση του τείχους προστασίας ενός συστήματος με υποστήριξη για ζώνες δικτύου (ή τείχους προστασίας) και παρέχει μια διεπαφή D-Bus για τη διαχείριση διαμορφώσεων. Είναι εύκολο στη χρήση και τη διαμόρφωση και είναι πλέον το προεπιλεγμένο εργαλείο διαχείρισης τείχους προστασίας σε RHEL/CentOS, Fedora και σε πολλές άλλες διανομές Linux.

Σε αυτό το άρθρο, θα συζητήσουμε πώς να ρυθμίσετε το τείχος προστασίας συστήματος με τείχος προστασίας και να εφαρμόσετε το βασικό φιλτράρισμα πακέτων στο CentOS/RHEL 7 και στο Ubuntu.

Τα βασικά για το Firewalld

Το Firewalld αποτελείται από τρία επίπεδα, τα οποία είναι:

- πυρήνα στρώμα: υπεύθυνος για το χειρισμό της διαμόρφωσης και των πίσω άκρων (παρατίθενται παρακάτω).

- Διεπαφή D-Bus: το κύριο μέσο αλλαγής και δημιουργίας της διαμόρφωσης του τείχους προστασίας.

- backends: για αλληλεπίδραση με το φίλτρο δικτύου (η μονάδα εγγενούς πυρήνα που χρησιμοποιείται για τείχος προστασίας). Περιλαμβάνουν iptables, ip6tables, ebtables, ipset, nft, linnftables. διαχειριστής δικτύου; και ενότητες.

Διαχειρίζεται κανόνες τείχους προστασίας εφαρμόζοντας ζώνες δικτύου/τείχους προστασίας που καθορίζουν το επίπεδο εμπιστοσύνης των συνδέσεων ή των διεπαφών δικτύου. Άλλες υποστηριζόμενες δυνατότητες του τείχους προστασίας περιλαμβάνουν υπηρεσίες, άμεση διαμόρφωση (που χρησιμοποιείται για την απευθείας μετάδοση της σύνταξης ακατέργαστων iptables), σύνολα IPS καθώς και τύπους ICMP.

Δύο είδη περιβαλλόντων διαμόρφωσης υποστηρίζονται από το τείχος προστασίας:

- ρύθμιση παραμέτρων χρόνου εκτέλεσης που είναι αποτελεσματική μόνο μέχρι να επανεκκινηθεί το μηχάνημα ή να επανεκκινηθεί η υπηρεσία τείχους προστασίας

- μόνιμη διαμόρφωση που αποθηκεύεται και λειτουργεί επίμονα.

Το εργαλείο γραμμής εντολών firewall-cmd χρησιμοποιείται για τη διαχείριση του χρόνου εκτέλεσης και της μόνιμης διαμόρφωσης. Εναλλακτικά, μπορείτε να χρησιμοποιήσετε το εργαλείο διαμόρφωσης γραφικών διεπαφής χρήστη (GUI) του τείχους προστασίας για να αλληλεπιδράσετε με τον δαίμονα.

Επιπλέον, το τείχος προστασίας προσφέρει μια καλά καθορισμένη διεπαφή για άλλες τοπικές υπηρεσίες ή εφαρμογές για να ζητούν απευθείας αλλαγές στους κανόνες του τείχους προστασίας, εάν εκτελούνται με δικαιώματα root.

Το καθολικό αρχείο διαμόρφωσης για το τείχος προστασίας βρίσκεται στη διεύθυνση /etc/firewalld/firewalld.conf και οι δυνατότητες του τείχους προστασίας έχουν διαμορφωθεί σε μορφή XML.

Κατανόηση σημαντικών χαρακτηριστικών του Firewalld

Το κεντρικό χαρακτηριστικό του τείχους προστασίας είναι οι ζώνες δικτύου/τείχους προστασίας. Κάθε άλλο χαρακτηριστικό περιορίζεται σε μια ζώνη. Μια ζώνη τείχους προστασίας περιγράφει το επίπεδο εμπιστοσύνης για σύνδεση, διεπαφή ή σύνδεση διεύθυνσης πηγής.

Η προεπιλεγμένη διαμόρφωση συνοδεύεται από έναν αριθμό προκαθορισμένων ζωνών ταξινομημένων σύμφωνα με το προεπιλεγμένο επίπεδο αξιοπιστίας των ζωνών από μη αξιόπιστη σε αξιόπιστη: απόθεση, αποκλεισμός, δημόσια, εξωτερική, dmz, εργασία, σπίτι, εσωτερική και αξιόπιστη. Ορίζονται σε αρχεία που είναι αποθηκευμένα στον κατάλογο /usr/lib/firewalld/zones.

Μπορείτε να διαμορφώσετε ή να προσθέσετε τις προσαρμοσμένες ζώνες σας χρησιμοποιώντας τον πελάτη CLI ή απλώς να δημιουργήσετε ή να αντιγράψετε ένα αρχείο ζώνης στο /etc/firewalld/zones από υπάρχοντα αρχεία και να το επεξεργαστείτε.

Μια άλλη σημαντική έννοια στο τείχος προστασίας είναι οι υπηρεσίες. Μια υπηρεσία ορίζεται χρησιμοποιώντας θύρες και πρωτόκολλα. Αυτοί οι ορισμοί αντιπροσωπεύουν μια δεδομένη υπηρεσία δικτύου, όπως διακομιστή web ή υπηρεσία απομακρυσμένης πρόσβασης. Οι υπηρεσίες ορίζονται σε αρχεία που είναι αποθηκευμένα στον κατάλογο /usr/lib/firewalld/services/ ή /etc/firewalld/services/.

Εάν γνωρίζετε βασικές έννοιες iptables/ip6tables/ebtables, μπορείτε επίσης να χρησιμοποιήσετε την άμεση διεπαφή (ή τη διαμόρφωση) για να αποκτήσετε άμεση πρόσβαση στο τείχος προστασίας. Ωστόσο, για όσους δεν γνωρίζουν iptables, μπορείτε να χρησιμοποιήσετε την πλούσια γλώσσα για τη δημιουργία πιο περίπλοκων κανόνων τείχους προστασίας για IPv4 και IPv6.

Πώς να εγκαταστήσετε το πακέτο Firewalld στο Linux

Στο CentOS 7, το πακέτο τείχος προστασίας είναι προεγκατεστημένο και μπορείτε να επαληθεύσετε χρησιμοποιώντας την ακόλουθη εντολή.

rpm -qa firewalld

Στο Ubuntu 16.04 και στο 18.04, μπορείτε να το εγκαταστήσετε χρησιμοποιώντας τον προεπιλεγμένο διαχειριστή πακέτων όπως φαίνεται.

sudo apt install firewalld

Πώς να διαχειριστείτε την υπηρεσία Firewalld στο Linux

Το Firewalld είναι μια κανονική υπηρεσία systemd που μπορεί να διαχειρίζεται μέσω της εντολής systemctl.

sudo systemctl start firewalld #start the service for the mean time

sudo systemctl enable firewalld #enable the service to auto-start at boot time

sudo systemctl status firewalld #view service status

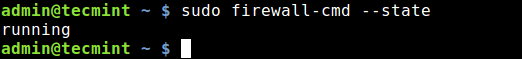

Μετά την εκκίνηση της υπηρεσίας firewalld, μπορείτε επίσης να ελέγξετε εάν ο δαίμονας εκτελείται ή όχι, χρησιμοποιώντας το εργαλείο firewall-cmd (σε περίπτωση που δεν είναι ενεργό, αυτή η εντολή θα παράγει "not τρέξιμο»).

sudo firewall-cmd --state

Εάν τυχαίνει να αποθηκεύσετε μόνιμα τυχόν αλλαγές, μπορείτε να φορτώσετε ξανά το τείχος προστασίας. Αυτό θα επαναφορτώσει τους κανόνες του τείχους προστασίας και θα διατηρήσει τις πληροφορίες κατάστασης. Η τρέχουσα μόνιμη διαμόρφωση θα γίνει νέα διαμόρφωση χρόνου εκτέλεσης.

sudo firewall-cmd --reload

Πώς να εργαστείτε με ζώνες τείχους προστασίας στο Firewalld

Για να λάβετε μια λίστα με όλες τις διαθέσιμες ζώνες και υπηρεσίες τείχους προστασίας, εκτελέστε αυτές τις εντολές.

sudo firewall-cmd --get-zones

sudo firewall-cmd --get-services

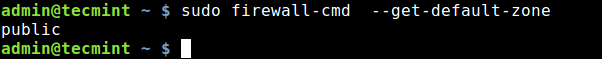

Η προεπιλεγμένη ζώνη είναι η ζώνη που χρησιμοποιείται για κάθε χαρακτηριστικό τείχους προστασίας που δεν περιορίζεται ρητά σε άλλη ζώνη. Μπορείτε να λάβετε την προεπιλεγμένη ζώνη που έχει οριστεί για συνδέσεις δικτύου και διασυνδέσεις εκτελώντας.

sudo firewall-cmd --get-default-zone

Για να ορίσετε την προεπιλεγμένη ζώνη, για παράδειγμα σε εξωτερική, χρησιμοποιήστε την ακόλουθη εντολή. Σημειώστε ότι η προσθήκη της επιλογής --permanent ορίζει τη διαμόρφωση μόνιμα (ή επιτρέπει την αναζήτηση πληροφοριών από το περιβάλλον μόνιμης διαμόρφωσης).

sudo firewall-cmd --set-default-zone=external

OR

sudo firewall-cmd --set-default-zone=external --permanent

sudo firewall-cmd --reload

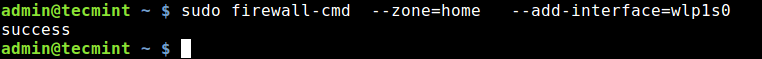

Στη συνέχεια, ας δούμε πώς να προσθέσετε μια διεπαφή σε μια ζώνη. Αυτό το παράδειγμα δείχνει πώς μπορείτε να προσθέσετε τον προσαρμογέα ασύρματου δικτύου σας (wlp1s0) στο home zone, το οποίο χρησιμοποιείται στις οικιακές περιοχές.

sudo firewall-cmd --zone=home --add-interface=wlp1s0

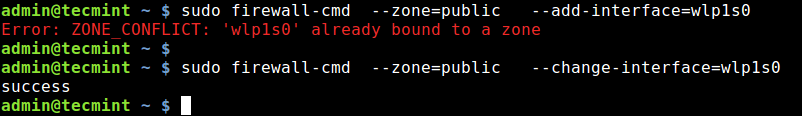

Μια διεπαφή μπορεί να προστεθεί μόνο σε μία ζώνη. Για να το μετακινήσετε σε άλλη ζώνη, χρησιμοποιήστε τον διακόπτη --change-interface όπως φαίνεται ή αφαιρέστε τον από την προηγούμενη ζώνη χρησιμοποιώντας το διακόπτη –remove-interface και, στη συνέχεια, προσθέστε τον στη νέα ζώνη.

Υποθέτοντας ότι θέλετε να συνδεθείτε σε ένα δημόσιο δίκτυο WI-FI, θα πρέπει να μετακινήσετε την ασύρματη διεπαφή σας πίσω στη δημόσια ζώνη, ως εξής:

sudo firewall-cmd --zone=public --add-interface=wlp1s0

sudo firewall-cmd --zone=public --change-interface=wlp1s0

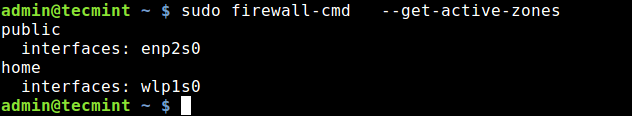

Μπορείτε να χρησιμοποιήσετε πολλές ζώνες ταυτόχρονα. Για να λάβετε μια λίστα με όλες τις ενεργές ζώνες με τις ενεργοποιημένες δυνατότητες, όπως διεπαφές, υπηρεσίες, θύρες, πρωτόκολλα, εκτελέστε:

sudo firewall-cmd --get-active-zones

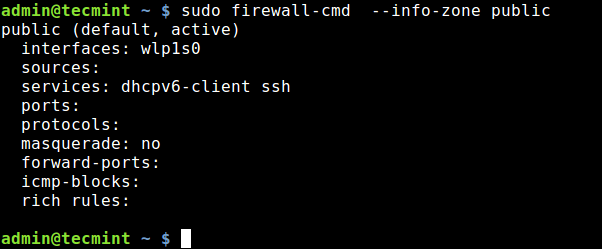

Σε σχέση με το προηγούμενο σημείο, εάν θέλετε να βρείτε περισσότερες πληροφορίες σχετικά με μια συγκεκριμένη ζώνη, δηλαδή όλα όσα έχουν προστεθεί ή ενεργοποιηθεί σε αυτήν, χρησιμοποιήστε μία από αυτές τις εντολές:

sudo firewall-cmd --zone=home --list-all

OR

sudo firewall-cmd --info-zone public

Μια άλλη χρήσιμη επιλογή είναι η --get-target, η οποία σας δείχνει τον στόχο μιας μόνιμης ζώνης. Ένας στόχος είναι ένας από τους: προεπιλογή, ΑΠΟΔΟΧΗ, ΑΠΟΡΡΙΨΗ, ΑΠΟΡΡΙΨΗ. Μπορείτε να ελέγξετε τον στόχο διαφόρων ζωνών:

sudo firewall-cmd --permanent --zone=public --get-target

sudo firewall-cmd --permanent --zone=block --get-target

sudo firewall-cmd --permanent --zone=dmz --get-target

sudo firewall-cmd --permanent --zone=external --get-target

sudo firewall-cmd --permanent --zone=drop --get-target

Πώς να ανοίξετε και να αποκλείσετε θύρες στο Firewalld

Για να ανοίξετε μια θύρα (ή συνδυασμό θύρας/πρωτοκόλλου) στο τείχος προστασίας, απλώς προσθέστε την σε μια ζώνη με την επιλογή --add-port. Εάν δεν καθορίσετε ρητά τη ζώνη, θα ενεργοποιηθεί στην προεπιλεγμένη ζώνη.

Το ακόλουθο παράδειγμα δείχνει πώς μπορείτε να προσθέσετε θύρες 80 και 443 για να επιτρέπεται η εισερχόμενη κυκλοφορία ιστού μέσω των HTTP και HTTPS πρωτόκολλα, αντίστοιχα:

sudo firewall-cmd --zone=public --permanent --add-port=80/tcp --add-port=443/tcp

Στη συνέχεια, φορτώστε ξανά το τείχος προστασίας και ελέγξτε ξανά τις ενεργοποιημένες δυνατότητες στη δημόσια ζώνη, θα μπορείτε να δείτε τις θύρες που μόλις προστέθηκαν.

sudo firewall-cmd --reload

sudo firewall-cmd --info-zone public

Ο αποκλεισμός ή το κλείσιμο μιας θύρας στο τείχος προστασίας είναι εξίσου εύκολο, απλώς αφαιρέστε την από μια ζώνη με την επιλογή --remove-port. Για παράδειγμα, για να κλείσετε τις θύρες 80 και 443 στη δημόσια ζώνη.

sudo firewall-cmd --zone=public --permanent --remove-port=80/tcp --remove-port=443/tcp

Αντί να χρησιμοποιείτε συνδυασμό θύρας ή θύρας/πρωτοκόλλου, μπορείτε να χρησιμοποιήσετε το όνομα υπηρεσίας στην οποία έχει εκχωρηθεί μια θύρα, όπως εξηγείται στην επόμενη ενότητα.

Πώς να ανοίξετε και να αποκλείσετε υπηρεσίες στο Firewalld

Για να ανοίξετε μια υπηρεσία στο τείχος προστασίας, ενεργοποιήστε την χρησιμοποιώντας την επιλογή --add-service. Εάν η ζώνη παραλειφθεί, θα χρησιμοποιηθεί η προεπιλεγμένη ζώνη.

Η ακόλουθη εντολή θα ενεργοποιήσει μόνιμα την υπηρεσία http στη δημόσια ζώνη.

sudo firewall-cmd --zone=public --permanent --add-service=http

sudo firewall-cmd --reload

Η επιλογή --remove-service μπορεί να χρησιμοποιηθεί για την απενεργοποίηση μιας υπηρεσίας.

sudo firewall-cmd --zone=public --permanent --remove-service=http

sudo firewall-cmd --reload

Πώς να ενεργοποιήσετε και να απενεργοποιήσετε το IP Masquerading χρησιμοποιώντας το Firewalld

Το IP Masquerading (γνωστό και ως IPMASQ ή MASQ) είναι NAT (Μετάφραση διεύθυνσης δικτύου ισχυρός>) μηχανισμός στη δικτύωση Linux που επιτρέπει στους οικοδεσπότες σας σε ένα δίκτυο, με ιδιωτικές διευθύνσεις IP να επικοινωνούν με το Διαδίκτυο χρησιμοποιώντας τη δημόσια διεύθυνση IP που έχει εκχωρηθεί από τον διακομιστή σας Linux (πύλη IPMASQ).

Είναι μια χαρτογράφηση ένα προς πολλά. Η επισκεψιμότητα από τους αόρατους κεντρικούς υπολογιστές σας θα εμφανίζεται σε άλλους υπολογιστές στο Διαδίκτυο σαν να προέρχεται από τον διακομιστή σας Linux.

Μπορείτε να ενεργοποιήσετε τη μεταμφίεση IP σε μια επιθυμητή ζώνη, για παράδειγμα τη δημόσια ζώνη. Αλλά προτού το κάνετε αυτό, πρώτα ελέγξτε εάν η μεταμφίεση είναι ενεργή ή όχι (το “όχι” σημαίνει ότι είναι απενεργοποιημένο και το “ναι” σημαίνει διαφορετικά).

sudo firewall-cmd --zone=public --query-masquerade

sudo firewall-cmd --zone=public --add-masquerade

Μια τυπική περίπτωση χρήσης για μεταμφιέσεις είναι η εκτέλεση port forwarding. Υποθέτοντας ότι θέλετε να κάνετε SSH από ένα απομακρυσμένο μηχάνημα σε έναν κεντρικό υπολογιστή στο εσωτερικό σας δίκτυο με την IP 10.20.1.3, στην οποία ο δαίμονας sshd ακούει στη θύρα 5000.

Μπορείτε να προωθήσετε όλες τις συνδέσεις στη θύρα 22 του διακομιστή σας Linux στην προβλεπόμενη θύρα του κεντρικού υπολογιστή προορισμού, εκδίδοντας:

sudo firewall-cmd --zone=public --add-forward-port=port=22=proto=tcp:toport=5000:toaddr=10.20.1.3

Για να απενεργοποιήσετε τη μεταμφίεση σε μια ζώνη, χρησιμοποιήστε το διακόπτη --remove-masquerade.

sudo firewall-cmd --zone=public --remove-masquerade

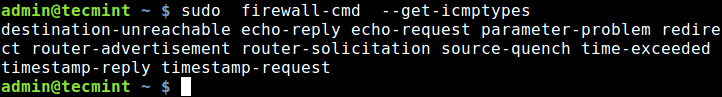

Πώς να ενεργοποιήσετε και να απενεργοποιήσετε το μήνυμα IMCP στο Firewalld

Τα μηνύματα ICMP (Internet Control Message Protocol) είναι είτε αιτήματα πληροφοριών είτε απαντήσεις σε αιτήματα πληροφοριών είτε σε συνθήκες σφάλματος.

Μπορείτε να ενεργοποιήσετε ή να απενεργοποιήσετε τα μηνύματα ICMP στο τείχος προστασίας, αλλά πριν απ' αυτό αναφέρετε πρώτα όλους τους υποστηριζόμενους τύπους icmp.

sudo firewall-cmd --get-icmptypes

Για να προσθέσετε ή να αφαιρέσετε έναν τύπο μπλοκ που θέλετε.

sudo firewall-cmd --zone=home --add-icmp-block=echo-reply

OR

sudo firewall-cmd --zone=home --remove-icmp-block=echo-reply

Μπορείτε να δείτε όλους τους τύπους icmp που έχουν προστεθεί σε μια ζώνη χρησιμοποιώντας το διακόπτη --list-icmp-blocks.

sudo firewall-cmd --zone=home --list-icmp-blocks

Πώς να χρησιμοποιήσετε την άμεση διεπαφή για να περάσετε εντολές Raw iptables

Το firewall-cmd παρέχει επίσης άμεσες επιλογές (--direct) για να έχετε πιο άμεση πρόσβαση στο τείχος προστασίας. Αυτό είναι χρήσιμο για όσους έχουν βασικές γνώσεις iptables.

Σημαντικό: Θα πρέπει να χρησιμοποιείτε τις άμεσες επιλογές ως τελευταία λύση μόνο όταν δεν είναι δυνατό να χρησιμοποιήσετε τις κανονικές επιλογές firewall-cmd που εξηγούνται παραπάνω.

Ακολουθεί ένα παράδειγμα του τρόπου μεταβίβασης του κανόνα iptables raw, χρησιμοποιώντας το διακόπτη --add-rules. Μπορείτε εύκολα να καταργήσετε αυτούς τους κανόνες αντικαθιστώντας το --add-rule με το --remove-rule:

sudo firewall-cmd --direct --add-rule ipv4 filter IN_public_allow 0 -m tcp -p tcp --dport 80 -j ACCEPT

Για περισσότερες πληροφορίες σχετικά με τα iptables, ανατρέξτε σε αυτόν τον οδηγό: Πώς να ρυθμίσετε ένα τείχος προστασίας Iptables για να ενεργοποιήσετε την απομακρυσμένη πρόσβαση στις υπηρεσίες στο Linux.

Εάν δεν είστε εξοικειωμένοι με τη σύνταξη του iptables, μπορείτε να επιλέξετε την «πλούσια γλώσσα» του τείχους προστασίας για τη δημιουργία πιο περίπλοκων κανόνων τείχους προστασίας με εύκολο τρόπο κατανοητό, όπως εξηγείται στη συνέχεια.

Πώς να χρησιμοποιήσετε την πλούσια γλώσσα στο τείχος προστασίας

Η πλούσια γλώσσα (γνωστή και ως πλούσιοι κανόνες) χρησιμοποιείται για την προσθήκη πιο περίπλοκων κανόνων τείχους προστασίας για IPv4 και IPv6 χωρίς γνώση της σύνταξης iptables.

Επεκτείνει τα χαρακτηριστικά ζώνης (υπηρεσία, θύρα, icmp-block, masquerade και forward-port) που καλύψαμε. Υποστηρίζει διευθύνσεις προέλευσης και προορισμού, καταγραφή, ενέργειες και όρια για αρχεία καταγραφής και ενέργειες.

Ο --add-rich-rule χρησιμοποιείται για την προσθήκη εμπλουτισμένων κανόνων. Αυτό το παράδειγμα δείχνει πώς να επιτρέπονται νέες συνδέσεις IPv4 και IPv6 για υπηρεσία http και καταγραφής 1 ανά λεπτό χρησιμοποιώντας έλεγχο:

sudo firewall-cmd --add-rich-rule='rule service name="http" audit limit value="1/m" accept'

Για να καταργήσετε τον κανόνα που προστέθηκε, αντικαταστήστε την επιλογή --add-rich-rule με το --remove-rich-rule.

sudo firewall-cmd --remove-rich-rule='rule service name="http" audit limit value="1/m" accept'

Αυτή η δυνατότητα επιτρέπει επίσης τον αποκλεισμό ή την άδεια κυκλοφορίας από μια συγκεκριμένη διεύθυνση IP. Το ακόλουθο παράδειγμα δείχνει τον τρόπο απόρριψης συνδέσεων από την IP 10.20.1.20.

sudo firewall-cmd --zone=public --add-rich-rule='rule family="ipv4" source address="192.168.0.254" reject'

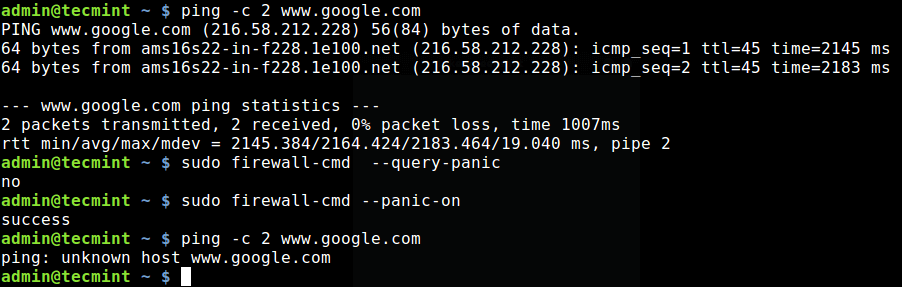

Πώς να ενεργοποιήσετε και να απενεργοποιήσετε τη λειτουργία πανικού στο τείχος προστασίας

Η Λειτουργία πανικού είναι μια ειδική λειτουργία κάτω από το τείχος προστασίας όπου απορρίπτονται όλα τα εισερχόμενα και εξερχόμενα πακέτα και οι ενεργές συνδέσεις θα λήξουν μόλις ενεργοποιηθούν.

Μπορείτε να ενεργοποιήσετε αυτήν τη λειτουργία σε καταστάσεις έκτακτης ανάγκης όπου εξέρχεται μια απειλή για το περιβάλλον του δικτύου σας.

Για να υποβάλετε ερώτημα σε λειτουργία πανικού, χρησιμοποιήστε την επιλογή --query-panic.

sudo firewall-cmd --query-panic

Για να ενεργοποιήσετε τη λειτουργία πανικού, χρησιμοποιήστε την επιλογή --panic-on. Μπορείτε να ελέγξετε εάν λειτουργεί χρησιμοποιώντας την εντολή ping όπως φαίνεται. Επειδή το πακέτο απορρίφθηκε, το όνομα www.google.com δεν μπορεί να επιλυθεί, επομένως εμφανίζεται το σφάλμα.

sudo firewall-cmd --panic-on

ping -c 2 www.google.com

Για να απενεργοποιήσετε τη λειτουργία πανικού, χρησιμοποιήστε την επιλογή --panic-off.

sudo firewall-cmd --panic-off

Πώς να κλειδώσετε το τείχος προστασίας

Θυμηθείτε, αναφέραμε στα βασικά για το τείχος προστασίας ότι οι τοπικές εφαρμογές ή υπηρεσίες μπορούν να αλλάξουν τη διαμόρφωση του τείχους προστασίας εάν εκτελούνται με δικαιώματα root. Μπορείτε να ελέγξετε ποιες εφαρμογές μπορούν να ζητούν αλλαγές στο τείχος προστασίας, ορίζοντας στη συνέχεια σε μια λευκή λίστα κλειδώματος.

Αυτή η λειτουργία είναι απενεργοποιημένη από προεπιλογή, μπορείτε να την ενεργοποιήσετε ή να την απενεργοποιήσετε με τον διακόπτη --lockdown-on ή --lockdown δεκτικά.

sudo firewall-cmd --lockdown-on

OR

sudo firewall-cmd --lockdown-off

Λάβετε υπόψη ότι συνιστάται να ενεργοποιήσετε ή να απενεργοποιήσετε αυτήν τη δυνατότητα με επεξεργασία του κύριου αρχείου διαμόρφωσης, επειδή το τείχος προστασίας-cmd ενδέχεται να μην υπάρχει στη λίστα επιτρεπόμενων κλειδώματος όταν ενεργοποιείτε το κλείδωμα.

sudo vim /etc/firewalld/firewalld.conf

Βρείτε την παράμετρο Κλείδωμα και αλλάξτε την τιμή της από no (σημαίνει απενεργοποιημένο) σε ναι (σημαίνει ενεργοποιημένο).

Lockdown=yes

Για να γίνει αυτή η ρύθμιση μόνιμη επαναφόρτωση τείχους προστασίας.

sudo firewall-cmd --reload

Περίληψη

Το Firewalld είναι μια εύκολη στη χρήση αντικατάσταση της υπηρεσίας iptables, η οποία χρησιμοποιεί το iptables ως backend. Σε αυτό το άρθρο, δείξαμε πώς να εγκαταστήσετε το πακέτο τείχους προστασίας, εξηγήσαμε τις σημαντικές δυνατότητες του τείχους προστασίας και συζητήσαμε πώς να τις ρυθμίσετε σε περιβάλλοντα χρόνου εκτέλεσης και μόνιμης διαμόρφωσης.

Εάν έχετε οποιεσδήποτε ερωτήσεις ή σχόλια, μη διστάσετε να επικοινωνήσετε μαζί μας μέσω της παρακάτω φόρμας σχολίων. Μπορείτε να ανατρέξετε στη σελίδα του εγχειριδίου του τείχους προστασίας (man firewalld) ή στην τεκμηρίωση του τείχους προστασίας στον ιστότοπο του έργου, για περισσότερες πληροφορίες.